Olá pessoas tudo bem com vocês? Espero que sim. Você se preocupa com a segurança dos seus dados pessoais, e de seus familiares? Escrevi numa postagem mais antiga sobre o cuidado com links maliciosos e as pegadinhas da Internet O que acontece se clicar no link “malicioso” serei invadido Sabemos que na Internet tradicional a Superfície Web não existe privacidade, seus dados não estão seguros. Uma hora ou outra podem ser vazados e comprometer a segurança e comodidade, gerando uma enorme dor de cabeça. Se você não tem um cofre de segurança máxima em sua casa, então seus dados, contas de banco pode ser vazados e qualquer pessoa mal intencionada pode usar.

A internet é cheio de gente mal intencionada, a confiança deve ser mínima possível se você tende a se comunicar, ou tem um negócio lucrativo. Investir em segurança ajuda a minimizar os prejuízos, mas, enquanto a tecnologia evolui para benefício ou seus malefícios ganham um belo upgrade. Para se ter uma noção, os ataque às redes para capturar dados eram feitos por Injeção de SQL, que teoricamente injetava um código para burlar a segurança do site e dava acesso Root ao criminoso com todos os privilégios. Com o passar do tempo á internet e a linguagem de programação foram evoluindo, outras linguagens foram surgindo e essas técnicas foram superadas.

Outra que se tornou muito comum é o ataque de força bruta que serve para quebrar a criptografia dos sites, bancos (keylogger?), cartão de crédito (carder) , rede mobile, desviar ligações telefônicas. (ou dados que estejam salvos em bancos de dados na internet, geralmente os sites usam MySQL, conhecendo o banco será bem mais fácil acessar todos seus dados O que é o DDos ataque?. Os ataques consistem em combinações de letras, números, e caracteres até encontrar a senha correta. Suponhamos que a cada combinação do Brute Force realize uma tentativa de login, se sua senha for fácil em questão de segundo o software pode encontrar e acessar a qualquer momento.Às Redes Wi-fi aberta e protegida. Há perigos?

Mas quando falarmos de ações de cyberterrorista, as técnicas são mais avançadas, precisa ter um poucos de cautela em atacar algum site, banco, clonagem de cartão de crédito, pois, enquanto há uma vulnerabilidade, todos podem ter acesso e explorar às falhas, a polícia pode encontrá-lo por rastreio do IP que é o endereço que você tem ao acessar à internet, é como o seu CPF do computador. O que eles fazem para poder burlar? pode ser fácil encontrar mesmo com um bloqueio temporário (não irei postar aqui, pois se alguém tentar usar para o crime será preso).

1. use um laboratório virtual, ou seja, uma máquina virtual para realizar qualquer ataque, mesmo que possam encontrar, será o IP da máquina virtual, tem um risco, pois o IP estará associado a sua máquina principal. Caso invada e dê algo errado, exclua imediatamente a máquina virtual. Outra coisa que pode fazer é usar um Sistema Operacional diferente do seu principal, necessariamente baseado em Linux que seja específico para o ataque.

Segundo movimento é mascarar a sua identidade (IP) não deixar de usar proxys, VPNs, ou Ip emprestados para camuflar. Configurar para poder mudar a cada 5 minutos e mascarar a sua identidade. Veja o exemplo: Como me escondi. Observem que na mesma máquina com dados diferentes.

Bom, sabendo disso, não te livra de ser encontrado, por motivos óbvios, essa alteração pode se desfazer no momento do ataque, e revelar a sua localização exata e te comprometer. O que quero relatar nesse poste, é que esta alteração servirá para despistar os rastreadores, em quando alguém te rastear aparecerá o IP alterado, eles irão entender que você está atacando da Alemanha, por isso que a privacidade na DARK WEB é melhor, é bem difícil de encontrar por que muda constantemente a sua identidade. Navegar na Dark Web é crime?

Outro caso pode usar Bootnets, ou sequestrar computadores e criar caminhos para despistar. Da mesma forma que Kevin Mitnick fez na sua primeira invasão que gerou um prejuízo de milhões de dólares para o governo norte-americano. O sequestrador de computador usará o poder de processamento, e os ips para burlar a segurança, para usar o ataque de força bruta, precisa de um belo processador para trabalhar intensamente. Usando os computadores zumbis 20 a 50 terá IPs diferentes, despistando assim os perseguidores. Podendo acessar a cada rede facilmente.

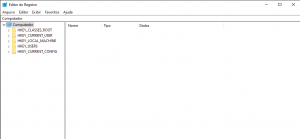

Lembre que os dados sempre estão guardados em servidores e até chegar a raiz tem que passar por alguns obstáculos. Sendo assim, deve antes do ataque realizar um Trace Route para saber quantas barreiras tem até os seus dados. Essas barreiras podem ser o antivírus (pago ou free não importa, todos têm falhas, barreira de segurança, etc. É muito importante realizar o ataque em outra cidade e limpar o registro do Windows preferencialmente, mesmo que mascare seu IP a sua máquina gera um arquivo de passagem no ataque, limpe se não ao capturar seu PC, os rastreadores irão buscar essas informações no registro, ou faz como todos fazem, queime seu HD. Veja como acessar o registro do Windows. Faça esse procedimento: menu localizar e digitar o comando Regedit aparecerá uma tela igual a essa.

Bom! como apagar o rastro não posso dizer o procedimento. Se caso a sua intenção for maliciosa e querer realizar um ataque cybercriminoso, será preso. Isso é o básico de cautela que muitos cyberterrorista fazem para despistar os rastreadores de plantão. É só isso.